Um novo tipo de ameaça digital está circulando no ecossistema Android, e sua sofisticação é preocupante o suficiente para fazer qualquer usuário repensar seus hábitos de instalação de aplicativos.

Novo Trojan Cellik se esconde em Apps legítimos, é uma ameaça RAT, abreviação para Remote Access Trojan ou Trojan de Acesso Remoto, representa uma evolução perigosa no mundo dos malwares móveis ao combinar capacidades devastadoras com facilidade de distribuição assustadora.

Descoberto e relatado pela empresa de segurança iVerify, o Cellik não é mais um vírus que tenta roubar suas senhas. Trata-se de um malware comercializado como serviço que permite até mesmo hackers inexperientes criarem versões infectadas de aplicativos legítimos da Google Play Store, transformando apps confiáveis em armas digitais capazes de entregar controle absoluto do seu smartphone a criminosos.

O aspecto mais perturbador é que esse malware consegue burlar as defesas de segurança do Android, incluindo o Google Play Protect, ao se esconder dentro de aplicativos verdadeiros que você já conhece e confia. Imagine baixar seu app de banco favorito, um jogo popular ou uma ferramenta de produtividade, sem saber que uma versão modificada contém um invasor digital esperando para tomar conta do seu dispositivo.

Vamos explorar em profundidade como o Cellik funciona, por que ele é tão perigoso, como se espalha e, crucialmente, o que você pode fazer para se proteger.

O que é RAT e por que você deveria se preocupar

Antes de mergulhar nas especificidades do Cellik, é importante entender o que significa RAT no contexto da segurança digital. Um Trojan de Acesso Remoto é exatamente o que o nome sugere: um tipo de malware que, uma vez instalado no seu dispositivo, permite que um invasor controle remotamente o aparelho como se estivesse fisicamente segurando-o.

Diferentemente de vírus tradicionais que apenas roubam informações específicas ou danificam arquivos, um RAT entrega acesso completo e contínuo ao dispositivo infectado. O hacker pode ver tudo que você vê, fazer tudo que você pode fazer, e até executar ações sem que você perceba que algo está acontecendo.

Pense nisso como entregar as chaves da sua casa para um criminoso que pode entrar a qualquer momento, vasculhar seus pertences, ler sua correspondência, acessar seu cofre e até convidar outras pessoas para entrar, tudo enquanto você está dormindo ou fora. A analogia se aplica perfeitamente ao que um RAT faz com seu smartphone.

Leia Mais: Ataques Cibernéticos com Inteligência Artificial devem explodir em 2026, segundo relatórios

No caso de dispositivos móveis, isso é especialmente crítico porque smartphones modernos são essencialmente cofres digitais contendo praticamente tudo sobre nossas vidas. Informações bancárias, conversas privadas, fotos pessoais, senhas, autenticação de dois fatores, documentos importantes, tudo está ali. Um RAT que compromete seu celular compromete fundamentalmente sua privacidade e segurança digital.

As capacidades assustadoras do Cellik

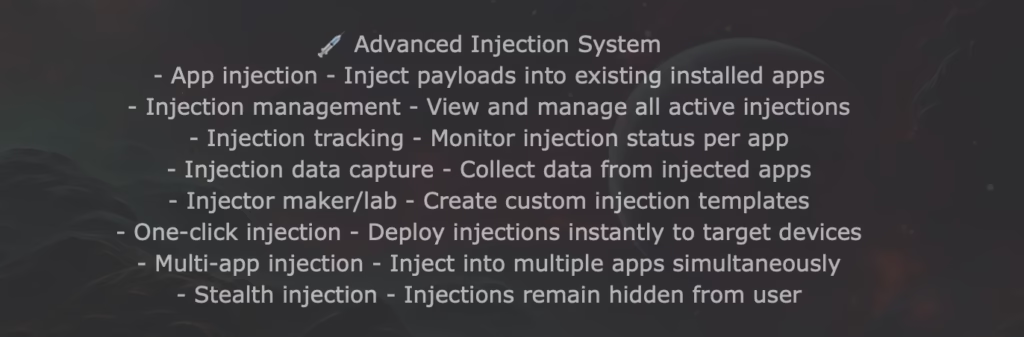

O que torna o Cellik particularmente perigoso é o conjunto abrangente de capacidades que ele oferece aos atacantes. Não é um malware especializado que faz apenas uma coisa, é uma suíte completa de ferramentas de invasão embalada em um único pacote.

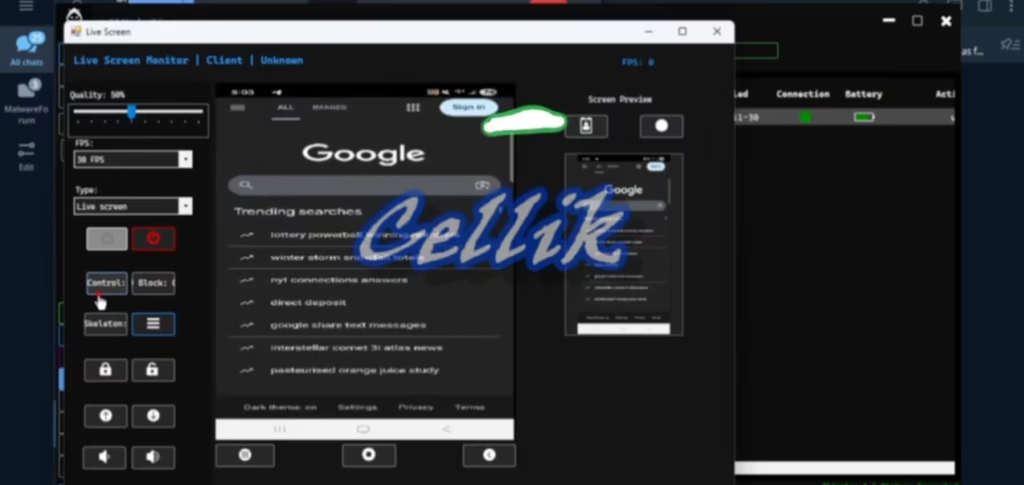

Uma vez que o Cellik está instalado no seu Android, o invasor obtém controle total do dispositivo. Ele pode transmitir sua tela em tempo real diretamente para o atacante, permitindo que o criminoso veja exatamente o que você está vendo no momento. Mais assustador ainda, o invasor pode controlar o telefone remotamente, tocando, deslizando, digitando e navegando como se estivesse usando seu aparelho.

O malware inclui funcionalidade de keylogger, que registra cada tecla que você pressiona. Isso significa que toda senha que você digita, toda mensagem que você envia, toda busca que você faz, tudo é capturado e enviado ao atacante. Mesmo senhas complexas com caracteres especiais não oferecem proteção porque o keylogger vê exatamente o que você digitou.

O Cellik também pode interceptar suas notificações na tela, incluindo códigos de autenticação de dois fatores enviados via SMS ou apps de autenticação. Essa capacidade efetivamente anula uma das principais camadas de segurança que muitos serviços online dependem. Mesmo que você tenha 2FA ativado, o malware captura o código temporário no momento que ele chega.

O acesso ao sistema de arquivos é total. O invasor pode ver todos os seus arquivos, incluindo documentos, fotos, vídeos e dados de aplicativos. Ele pode baixar arquivos do seu telefone para si mesmo, fazer upload de novos arquivos para seu dispositivo, excluir arquivos existentes e até acessar armazenamento em nuvem vinculado ao telefone, como Google Drive ou Dropbox.

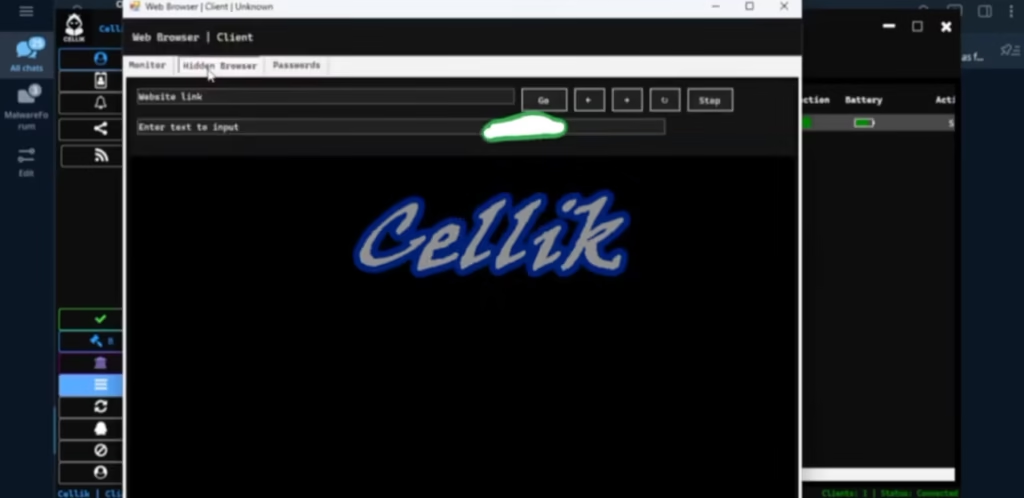

Particularmente preocupante é o acesso a dados confidenciais do navegador. O malware pode roubar cookies de sessão, que permitem ao atacante se passar por você em sites onde você está logado. Pode roubar credenciais salvas no navegador, histórico de navegação, favoritos e praticamente qualquer informação que o navegador armazena.

O invasor pode até acessar sites, clicar em links e preencher formulários usando seu telefone, tudo sem que você veja nenhuma atividade na tela. Isso permite que criminosos executem transações fraudulentas, façam compras não autorizadas ou acessem contas sensíveis enquanto o telefone está no seu bolso e você não tem ideia de que algo está acontecendo.

A Técnica de Overlay que rouba credenciais

Um dos recursos mais sofisticados do Cellik é a sua capacidade de exibir overlays, ou sobreposições, sobre aplicativos no telefone comprometido. Essas sobreposições são telas falsas que aparecem por cima de aplicativos legítimos, enganando você para que insira informações sensíveis.

Imagine que você abre seu aplicativo de banco. Tudo parece normal, o logo está correto, as cores são as mesmas, o layout é familiar. Você digita seu login e senha como sempre faz. Mas o que você não sabe é que aquela tela de login é na verdade uma sobreposição falsa criada pelo malware. As credenciais que você acabou de digitar foram enviadas diretamente ao atacante, não ao seu banco.

Essa técnica é particularmente eficaz porque é praticamente impossível para usuários comuns detectarem. As sobreposições são projetadas para serem visualmente indistinguíveis dos aplicativos reais. Não há sinais óbvios de que algo está errado. Você continua sua rotina normalmente enquanto o malware coleta sistematicamente suas informações mais sensíveis.

O Cellik possui um construtor de injetores que pode ser personalizado para diferentes aplicativos. Isso significa que atacantes podem criar overlays específicos para qualquer app que queiram atacar, sejam bancos, redes sociais, carteiras de criptomoedas, aplicativos de email ou qualquer outro serviço que exija login.

Essa capacidade transforma o Cellik de uma ameaça genérica em uma ferramenta de ataques direcionados altamente eficazes. Um criminoso pode escolher especificamente quais aplicativos quer comprometer e criar overlays customizados que maximizam as chances de roubar credenciais valiosas.

Como o Cellik transforma Apps legítimos em Malware

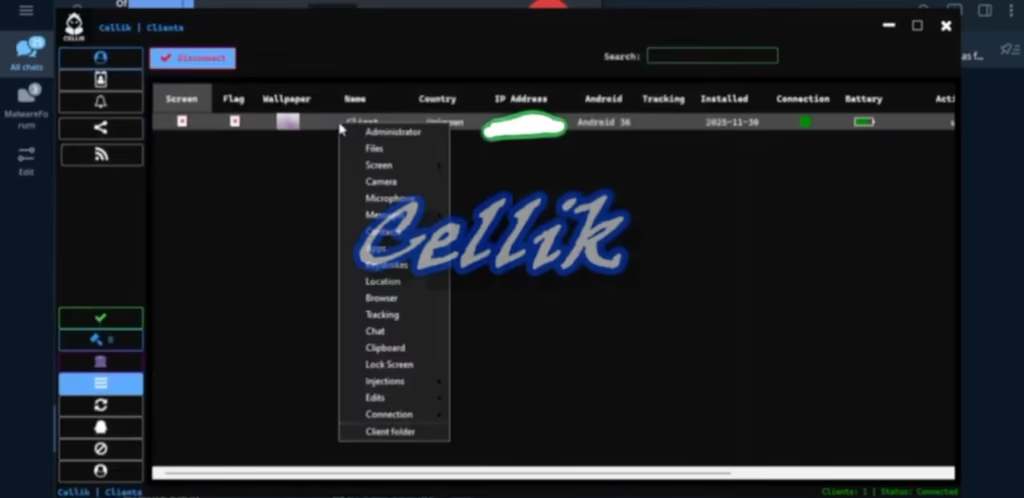

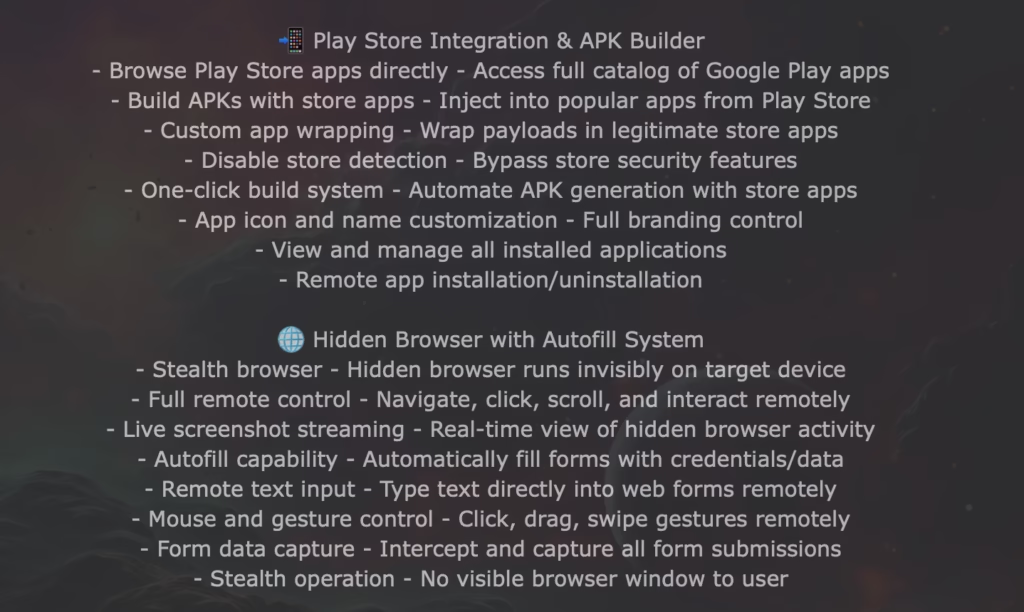

O aspecto mais inovador e preocupante do Cellik é seu sistema automatizado de criação de aplicativos infectados. Esse malware não requer que hackers tenham conhecimento técnico profundo ou habilidades avançadas de programação. Ele é vendido como serviço, ou RAT-as-a-Service, com ferramentas que automatizam praticamente todo o processo de criação de apps maliciosos.

O Cellik possui um construtor automático de arquivos APK, que são os pacotes de instalação de aplicativos Android. Esse construtor pode navegar diretamente na Google Play Store, identificar e baixar qualquer aplicativo legítimo disponível lá, inserir o código malicioso do Cellik dentro desse aplicativo, e reempacotá-lo de forma que pareça completamente normal e funcional.

O processo funciona assim: um atacante acessa a interface do serviço Cellik, escolhe qual aplicativo da Play Store quer usar como disfarce, talvez um jogo popular ou um app de produtividade conhecido, e clica em um botão. O sistema automaticamente baixa esse app, injeta o malware, modifica as permissões necessárias e gera um novo arquivo APK pronto para distribuição.

O aplicativo resultante funciona exatamente como o original. Todas as funcionalidades legítimas permanecem intactas. Se é um jogo, ele joga normalmente. Se é um app de mensagens, ele envia e recebe mensagens como esperado. A única diferença é que agora há um passageiro oculto executando em segundo plano, dando ao atacante acesso total ao dispositivo.

Essa abordagem é brilhante do ponto de vista do atacante porque explora a confiança dos usuários. Você reconhece o aplicativo, sabe que é popular e legítimo, então não tem razão para suspeitar que algo está errado. O app faz tudo que deveria fazer, então não há comportamento óbvio que levante bandeiras vermelhas.

Burlando o Google Play Protect

O Google implementou várias camadas de segurança na Play Store e no sistema Android para proteger usuários contra malware. O Google Play Protect é o sistema principal que escaneia aplicativos em busca de comportamento malicioso, tanto quando são publicados na loja quanto após instalação no dispositivo.

No entanto, o Cellik consegue burlar essas proteções através de sua técnica de injeção em aplicativos legítimos. O Play Protect é projetado para sinalizar aplicativos desconhecidos, suspeitos ou obviamente maliciosos. Mas quando o malware está escondido dentro de um pacote de aplicativo popular e reconhecido, ele pode passar despercebido.

O sistema de segurança vê um aplicativo que parece ser exatamente o que deveria ser, com o nome correto, estrutura familiar e funcionalidades esperadas. O código malicioso é injetado de forma suficientemente discreta que não dispara alarmes óbvios durante análises automatizadas.

Isso não significa que o Google Play Protect é inútil. Ele ainda protege contra a vasta maioria de malware e apps suspeitos. Mas técnicas sofisticadas como a usada pelo Cellik demonstram que nenhum sistema de segurança é infalível, e que malwares evoluem constantemente para contornar novas defesas.

É importante notar que aplicativos infectados pelo Cellik geralmente não estão disponíveis diretamente na Google Play Store. Em vez disso, eles são distribuídos através de canais alternativos, sites de terceiros, links enviados via mensagem, ou outras formas de engenharia social que convencem usuários a instalar arquivos APK de fontes externas.

A Engenharia Social por trás da distribuição

Tecnicamente sofisticado como é, o Cellik ainda depende fundamentalmente de engenharia social para infectar dispositivos. Malwares não se instalam magicamente por conta própria, eles requerem que usuários tomem ações específicas, e é aí que táticas de manipulação psicológica entram em jogo.

Os atacantes distribuem aplicativos infectados através de diversos métodos. Um dos mais comuns é oferecer versões gratuitas de aplicativos premium que são pagos. Você vê um anúncio ou recebe uma mensagem oferecendo um jogo que normalmente custa 30 reais completamente grátis.

Tudo que você precisa fazer é clicar em um link e instalar o APK. Para muitas pessoas, a tentação de economizar dinheiro supera qualquer cautela de segurança.

Outro método envolve criar senso de urgência. Mensagens alegam que sua conta bancária foi comprometida e você precisa urgentemente instalar uma versão atualizada do app do banco para proteger seu dinheiro. O link fornecido parece legítimo, o site pode até ser uma réplica convincente do site oficial do banco, e sob pressão e pânico, você instala o aplicativo sem questionar sua origem.

Ofertas de emprego fraudulentas são outra tática. Você recebe uma proposta atraente para trabalho remoto, e como parte do processo de contratação, precisa instalar um aplicativo de comunicação específico fornecido pela suposta empresa. O app pode até funcionar como ferramenta de comunicação legítima, mas também está infectado com Cellik.

Relacionamentos românticos falsos online também são explorados. Após semanas conversando com alguém em app de namoro, essa pessoa sugere que você migre para um aplicativo de mensagens diferente, mais privado. O link para baixar esse app leva a uma versão infectada.

O elemento comum em todas essas táticas é explorar emoções humanas e vieses cognitivos. Ganância, medo, pressa, confiança, desejo, todas essas emoções podem ser manipuladas para fazer pessoas tomarem decisões ruins.

Por que o Sideloading é arriscado

O termo sideloading refere-se à prática de instalar aplicativos de fontes externas à loja oficial, no caso do Android, instalar arquivos APK baixados de sites, recebidos por mensagem ou obtidos de outras fontes que não a Google Play Store.

O Android permite sideloading por design, oferecendo flexibilidade que outros sistemas operacionais móveis não permitem. Essa abertura é uma das características que muitos usuários apreciam no Android, permitindo personalização e acesso a aplicativos que por diversos motivos não estão disponíveis na Play Store.

No entanto, essa flexibilidade vem com riscos significativos de segurança. Quando você instala um app da Play Store, há pelo menos algumas camadas de verificação. O aplicativo foi analisado, passou por processos de segurança, e há algum nível de responsabilização do desenvolvedor. Não é perfeito, mas oferece proteção básica.

Quando você faz sideload de um APK de fonte desconhecida, essas proteções simplesmente não existem. Você está confiando cegamente que o arquivo que você baixou não contém malware. E como o Cellik demonstra, até aplicativos que parecem completamente legítimos podem estar infectados.

O processo de sideloading também requer que você desabilite explicitamente proteções de segurança do Android. O sistema avisa que instalar de fontes desconhecidas pode ser perigoso, e você precisa confirmar que aceita o risco. Muitas pessoas clicam através desses avisos sem realmente considerar as implicações.

Para ser claro, existem casos legítimos de uso para sideloading. Desenvolvedores testando seus próprios apps, usuários acessando aplicativos de código aberto que não estão em lojas oficiais, ou instalando apps de lojas alternativas respeitáveis. Mas para o usuário médio, na vasta maioria dos casos, sideloading representa um risco desnecessário.

Especialistas em segurança geralmente recomendam abordagem conservadora. A menos que você tenha razão técnica específica para fazer sideload e conhecimento para fazê-lo com segurança, simplesmente não vale o risco para o usuário médio.

Como se proteger do Cellik e Malwares similares

A proteção contra ameaças como o Cellik requer combinação de cautela, boas práticas de segurança e ferramentas apropriadas. Não existe solução única que garanta segurança absoluta, mas múltiplas camadas de defesa reduzem drasticamente seus riscos.

A regra número um é simples: use apenas lojas de aplicativos oficiais. No caso do Android, isso significa a Google Play Store. Embora não seja perfeita, oferece significativamente mais segurança que fontes alternativas. A vasta maioria de aplicativos legítimos que você precisa está disponível na Play Store.

Se você absolutamente precisa instalar um aplicativo de fora da Play Store, seja extremamente cauteloso. Verifique cuidadosamente a fonte. Baixou de um site? Esse site é oficial do desenvolvedor ou é algum site aleatório de terceiros? Recebeu por mensagem? Quem enviou e por quê?

Para instalações de APK que você considera confiáveis, verifique hashes e assinaturas antes de instalar. Isso requer conhecimento moderado técnico, mas é essencial se você regularmente faz sideload.

Hashes são sequências únicas que identificam arquivos, e desenvolvedores legítimos frequentemente publicam os hashes de seus APKs oficiais. Comparar o hash do arquivo que você baixou com o hash oficial confirma que o arquivo não foi modificado.

Mantenha-se atualizado sobre táticas de engenharia social. Conhecimento é sua melhor defesa. Se você sabe como golpes funcionam, fica muito mais difícil cair neles. Desconfie de ofertas boas demais para ser verdade, mensagens criando falsas urgência, e pedidos não solicitados para instalar aplicativos.

Considere usar soluções de segurança móvel. Há diversos antivírus e apps de segurança disponíveis para Android que podem detectar e bloquear malwares. Embora não sejam infalíveis, adicionam uma camada extra de proteção. Opções respeitáveis incluem produtos de empresas como Kaspersky, Bitdefender, Norton e ESET.

Revise regularmente as permissões de seus aplicativos. Vá em Configurações, Apps, e verifique quais permissões cada aplicativo tem. Se um app de lanterna, por exemplo, tem permissão para acessar seus contatos, mensagens e localização, isso é suspeito. Remova permissões desnecessárias.

Mantenha seu Android atualizado. Atualizações de sistema frequentemente incluem patches de segurança que corrigem vulnerabilidades. Um sistema desatualizado é mais vulnerável a exploits.

Use autenticação de dois fatores sempre que possível, mas esteja ciente de suas limitações. Como vimos, um malware como Cellik pode interceptar códigos 2FA. Opções mais seguras incluem chaves de segurança físicas ou apps autenticadores em dispositivos separados.

Reflexões sobre uma ameaça em evolução

O Cellik representa evolução preocupante no panorama de malware móvel. Não é apenas mais sofisticado tecnicamente, é também mais acessível a criminosos com habilidades limitadas através do modelo de serviço. A barreira de entrada para o cibercrime continua diminuindo enquanto as ferramentas se tornam mais poderosas.

A resposta não é o pânico ou o abandono da tecnologia, mas sim consciência e cautela apropriadas. Smartphones são ferramentas incrivelmente úteis que melhoraram nossas vidas de inúmeras formas, mas também concentram quantidades sem precedentes de informação pessoal e acesso a nossos recursos financeiros.

Tratar seu smartphone com o mesmo cuidado que você trata sua carteira física, chaves de casa e documentos importantes faz sentido. Você não entregaria essas coisas para estranhos na rua, então por que instalar software de fontes desconhecidas que pode dar a estranhos acesso a tudo isso e mais?

A boa notícia é que com práticas básicas de segurança, a vasta maioria dos usuários pode evitar ameaças como o Cellik. Use lojas oficiais, desconfie de ofertas suspeitas, mantenha sistemas atualizados e cultive o ceticismo saudável sobre as mensagens não solicitadas pedindo que você instale coisas.

O Cellik não é a última ameaça que veremos, e os malwares continuarão evoluindo. Mas usuários informados e cautelosos sempre estarão vários passos à frente de ataques que dependem de engenharia social e descuido. Sua melhor defesa é o conhecimento combinado com a disciplina para seguir as boas práticas mesmo quando é tentador tomar atalhos.